Zero Trust: الأمان الرقمي الذي يعيد تعريف حماية الأنظمة في عصر الذكاء الاصطناعي

في ظل التطور السريع للتكنولوجيا وتزايد الاعتماد على الإنترنت والحوسبة السحابية والذكاء الاصطناعي، أصبحت الهجمات السيبرانية أكثر تعقيدا وخطورة من أي وقت مضى. لم تعد النماذج التقليدية للأمن السيبراني كافية لحماية الأنظمة الحديثة، خصوصا مع انتشار العمل عن بعد وتعدد الأجهزة والمستخدمين. هذا السيناريو الأمني الجديد يتطلب مقاربات مبتكرة تتجاوز الأساليب التقليدية. من هنا، برز مفهوم Zero Trust .

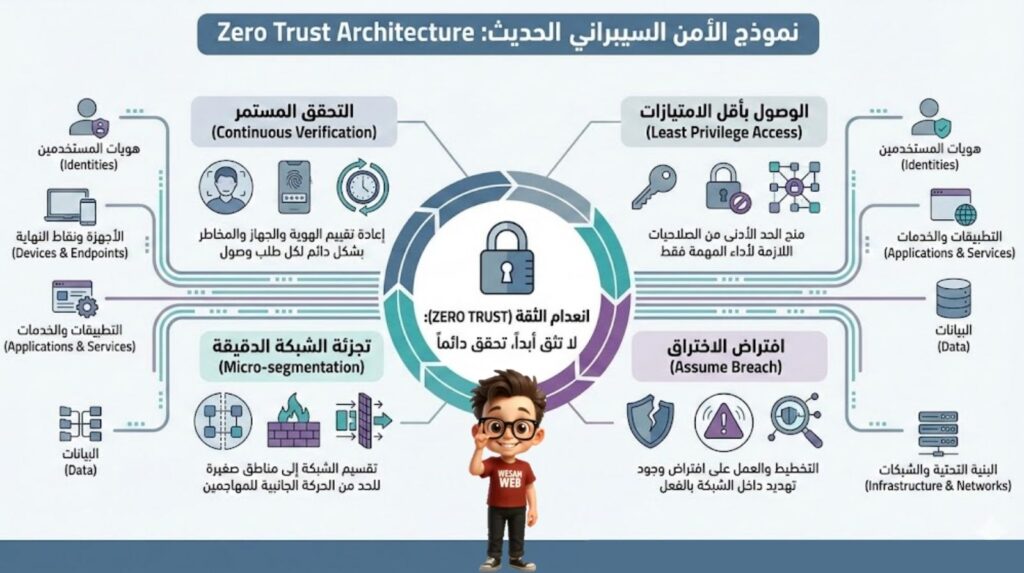

مفهوم Zero Trust كنموذج أمني ثوري يقوم على مبدأ بسيط لكنه بالغ الأهمية: لا تثق بأي شيء، تحقق من كل شيء. بدلاً من منح الثقة بشكل افتراضي للمستخدمين والأجهزة داخل الشبكة، يعزز هذا النموذج الأمان من خلال التحقق المستمر والتقييم الدقيق للتهديدات المحتملة.

يمثل Zero Trust اليوم إحدى الركائز الأساسية في عالم الأمن السيبراني، وقد أصبح يمثل مستقبل حماية الأنظمة والتطبيقات في مجالات البرمجة وعلوم الحاسوب. مع تفشي التهديدات السيبرانية، أصبح اعتماد هذا النموذج ضرورة حتمية للمؤسسات التي تسعى لحماية بياناتها وتأمين بنيتها التحتية.

جدول المحتويات

- مفهوم انعدام الثقة Zero Trust في الأمان السيبراني

- لماذا يعد مفهوم Zero Trust مهما؟

- كيف يعمل مبدأ انعدام الثقة Zero Trust؟

- الذكاء الاصطناعي وZero Trust

- حالات استخدام مبدأ Zero Trust

- فوائد اعتماد نموذج (Zero Trust) في البرمجة وعلوم الحاسوب

- الفرق بين Zero Trust والأمن التقليدي

- أمثلة على تطبيق نموذج الأمن السيبراني “Zero Trust” (الثقة المعدومة)

- الخاتمة

مفهوم انعدام الثقة Zero Trust في الأمان السيبراني

يعتبر نموذج “انعدام الثقة” (Zero Trust) من الاستراتيجيات الأمنية الرائدة في عالم الحوسبة السحابية الحديثة والشبكات المؤسساتية. يختلف هذا النموذج عن النماذج التقليدية في أنه لا يعتمد على فرض الثقة ضمن محيط الشبكة، بل يطبق سياسات أمنية صارمة على كل اتصال فردي بين المستخدمين والأجهزة والتطبيقات والبيانات.

مبدأ “لا تثق أبدا، تحقق دائما”

يستند نموذج انعدام الثقة إلى مبدأ “لا تثق أبدا، تحقق دائما” (Never Trust, Always Verify)، والذي يشدد على ضرورة التحقق من هوية المستخدم أو الجهاز بشكل مستمر، بدلا من منحهم ثقة ضمنية بمجرد دخولهم للشبكة. كما يعزز هذا النهج الأمان من خلال تقليل المخاطر المرتبطة بالأجهزة غير الآمنة، والهجمات السيبرانية، وعوامل الخطر الأخرى مثل العمل عن بُعد.

أهمية نموذج Zero Trust في ظل التحديات الحالية

تتزايد التهديدات السيبرانية بشكل متسارع، وتواجه المؤسسات تحديات جديدة تتعلق بالأمان، خاصة في ظل استخدام خدمات الحوسبة السحابية الهجينة والأجهزة الشخصية. وفقا لتقرير صادر عن مجموعة استراتيجية المؤسسات التابعة لشركة TechTarget في عام 2024، أفادت أكثر من ثلثي المؤسسات بأنها قد بدأت في تطبيق سياسات انعدام الثقة في جميع أنحاء مؤسساتها، مما يدل على أهمية هذا النموذج في تعزيز الأمان المؤسسي.

التأثيرات القانونية والتنظيمية

علاوة على ذلك، تسهم المتطلبات القانونية والتنظيمية المتطورة في دفع المؤسسات نحو تبني نموذج انعدام الثقة. في عام 2021، أصدر الرئيس الأمريكي جو بايدن أمرا تنفيذيا يوجه جميع الوكالات الفيدرالية الأمريكية إلى تطبيق بنية الثقة الصفرية (Zero Trust Architecture – ZTA). يهدف هذا الأمر إلى تحسين الأمان السيبراني وتقليل السطح الهجومي من خلال استراتيجيات أمان تتماشى مع التحديات المعاصرة.

في ظل تزايد الهجمات السيبرانية وتعقد بيئات العمل، يعتبر تبني نموذج انعدام الثقة الخيار الأمثل للمؤسسات التي تسعى إلى حماية بياناتها وأرففها التحتية. من خلال التركيز على التحقق المستمر وتعزيز الأمان عند كل نقطة دخول، يمكن للمؤسسات تحسين قدرتها على التكيف مع التهديدات المتزايدة وضمان سلامة المعلومات الخاصة بها.

لماذا يعد مفهوم Zero Trust مهما؟

يعتبر نهج انعدام الثقة (Zero Trust) بالغ الأهمية في عصر يتسم بالتعقيد والتنوع في مشهد الأمن السيبراني، حيث لم تعد النماذج التقليدية لأمان الشبكات كافية لحماية الأنظمة الحديثة. لذلك صممت استراتيجيات انعدام الثقة خصيصا لتلبية احتياجات الشبكات المتطورة التي تستخدمها معظم المؤسسات اليوم.

التحديات التي يواجهها النموذج التقليدي

لسنوات عديدة، كانت المؤسسات تركز على حماية محيط شبكاتها باستخدام جدران الحماية وأدوات التحكم الأمنية الأخرى. وكان ينظر إلى المستخدمين داخل هذا المحيط على أنهم جديرون بالثقة، مما منحهم حرية الوصول إلى التطبيقات والبيانات والموارد دون التحقق المستمر. لكن هذا النهج أصبح غير فعّال مع التحول الرقمي الذي ألغى الحدود التقليدية للشبكة.

اليوم، تتجاوز شبكات الشركات المواقع الداخلية وقطاعات الشبكة. تشمل الأنظمة البيئية الحديثة للحوسبة السحابية، وخدمات الهاتف المحمول، ومراكز البيانات، وأجهزة إنترنت الأشياء، وتطبيقات البرمجيات كخدمة (SaaS)، بالإضافة إلى إمكانية الوصول عن بعد للموظفين والموردين وشركاء الأعمال. هذه الديناميكية تسهل على المهاجمين استغلال الثغرات، مما يزيد من تعرض المؤسسات لاختراقات البيانات، وبرامج الفدية، والتهديدات الداخلية.

أهمية نموذج انعدام الثقة

مع اتساع نطاق الهجمات الإلكترونية، لم يعد محيط الشبكة خطا واضحا، ولا تستطيع الدفاعات التقليدية سد جميع الثغرات المتاحة. كذلك يمكن للمهاجمين الذين يتمكنون من الوصول إلى الشبكة استغلال الثقة الضمنية للتحرك جانبيا واختراق الموارد الحيوية. لذلك، يقدم مفهوم انعدام الثقة بديلاً فعالاً.

في عام 2010، قدم المحلل جون كيندرڤاج من شركة فورستر للأبحاث مفهوم “انعدام الثقة” كإطار عمل لحماية موارد المؤسسات من خلال التحكم الصارم في الوصول. يحوّل هذا النموذج التركيز من حماية محيط الشبكة إلى وضع ضوابط أمنية حول الموارد الفردية.

يعتبر كل جهاز، مستخدم، وطلب اتصال تهديدا محتملاً. وبدلاً من منح المستخدمين حرية الوصول غير المشروط، يتطلب مفهوم انعدام الثقة التحقق من الهوية والتفويض في كل مرة يتصل فيها المستخدم بمورد جديد. كما ان هذا التحقق المستمر يساعد على ضمان أن الوصول إلى بيانات المؤسسة ومواردها القيّمة يقتصر فقط على المستخدمين المصرح لهم، مما يعزز من أمان الشبكة ويقلل من خطر الاختراقات.

في ضوء التهديدات المتزايدة، يعد نموذج انعدام الثقة ضرورة استراتيجية تساهم في حماية الأصول المعلوماتية للمؤسسات وضمان استمرارية الأعمال في عالم متغير باستمرار.

كيف يعمل مبدأ انعدام الثقة Zero Trust؟

بشكل عام، يعتمد مبدأ الأمان القائم على انعدام الثقة (Zero Trust) على التحقق المستمر من كل الاتصالات بين المستخدمين والتطبيقات والأجهزة والبيانات، بالإضافة إلى المصادقة عليها بشكل دقيق. كذلك لتحقيق ذلك، يتطلب الأمر استراتيجيات أمنية متكاملة تضمن أن الوصول إلى الموارد الحساسة يكون محدودا ومنظما.

يعني التحقق المستمر أن كل محاولة للوصول إلى البيانات أو التطبيقات تتطلب التحقق من الهوية والتفويض، سواء كان المستخدم داخل أو خارج الشبكة. يشمل ذلك عمليات المصادقة المتعددة، مثل كلمات المرور، والرموز المؤقتة، وتكنولوجيا التعرف على الوجه أو الصوت، مما يعزز الأمان.

تنفيذ استراتيجية انعدام الثقة

تطبيق استراتيجية انعدام الثقة على مستوى المؤسسة يعد مهمة معقدة، إذ لا يقتصر الأمر على تثبيت حل واحد فحسب؛ بل يتطلب تخطيطا وتنفيذا شاملاً عبر مجموعة واسعة من المجالات، بما في ذلك:

- سياسات الهوية والوصول: ضمان أن يتمكن المستخدمون المناسبون فقط من الوصول إلى الموارد الصحيحة.

- حلول الأمان وسير العمل: دمج أدوات الأمان مع سير العمل اليومي بطريقة تعزز الأمان دون التأثير على الإنتاجية.

- الأتمتة: استخدام تقنيات الأتمتة لتطبيق السياسات الأمنية بشكل متسق وفعال.

- العمليات: تحسين العمليات لضمان استجابة سريعة للتهديدات والتحديات الجديدة.

- البنية التحتية للشبكة: تحديث وتصميم الشبكات لدعم نماذج انعدام الثقة.

الأطر المعتمدة لمبدأ Zero Trust

تتبع العديد من المؤسسات أطر عمل محددة لتبني مبدأ انعدام الثقة والبناء على أساسه. ومن بين هذه الأطر:

- إطار عمل “انعدام الثقة Zero Trust” الخاص بشركة فورستر: يوفر إرشادات عملية لتطبيق الممارسات الأمنية.

- المستند رقم 800-207 الصادر عن المعهد الوطني للمعايير والتكنولوجيا (NIST): يحدد معايير وإرشادات لإجراءات الأمان.

- نموذج نضج “انعدام الثقة” من وكالة الأمن السيبراني وأمن البنية التحتية (CISA): يقدم أداة لتقييم وإدارة نضج نموذجات انعدام الثقة في المؤسسات.

المفاهيم الرئيسية

تتشابه معظم استراتيجيات انعدام الثقة في بعض المفاهيم الرئيسية:

- المبادئ الثلاثة لانعدام الثقة:

- لا تثق، تحقق: إعادة النظر في الثقة بشكل مستمر.

- أقل حد من الامتيازات: منح المستخدمين أقل مستوى من الوصول الضروري لأداء مهامهم.

- التحقق من جميع الاتصالات: عدم افتراض الثقة بين الأنظمة أو الهويات.

- الركائز الخمس لانعدام الثقة:

- التحقق المستمر: التحقق في كل نقطة وصول.

- الأجهزة المأمونة: حماية الأجهزة المستخدمة.

- المستخدمون المعتمدون: التأكد من هوية المستخدمين.

- البيانات المحمية: تأمين البيانات خلال التخزين والنقل.

- الشبكة المرنة: تصميم شبكات قادرة على التكيف مع التغيرات.

- الوصول إلى شبكة انعدام الثقة (ZTNA): يتيح هذا النموذج للمستخدمين الوصول إلى التطبيقات والموارد بشكل آمن، بغض النظر عن موقعهم.

من خلال اعتماد مبدأ انعدام الثقة، تستطيع المؤسسات تعزيز مستوى الأمان بشكل جذري، وتقليل مخاطر الاختراقات والتهديدات السيبرانية المتزايدة، وبالتالي حماية معلوماتها وأصولها المهمة.

الذكاء الاصطناعي وZero Trust

تعتبر دمج تقنيات الذكاء الاصطناعي في أطر عمل الأمن القائم على مفهوم Zero Trust خطوة استراتيجية حيوية لمواجهة التحديات المتزايدة في مجال الأمن السيبراني. يتناول هذا الموضوع كيفية استخدام الذكاء الاصطناعي لتعزيز مبادئ سلامة البيانات وتسهيل عملية الكشف عن التهديدات.

الاستخدامات البيينة للذكاء الاصطناعي

تقوم شركات الأمن اليوم بدمج الذكاء الاصطناعي في حلولها لمواجهة الاستخدام العدائي للمعلومات، الذي يتمثل في تطوير البرامج الضارة، وأسلوب التصيد الاحتيالي، والهجمات السيبرانية الأخرى. يسهم الذكاء الاصطناعي في تعزيز الأمن من خلال أتمتة العمليات بكفاءة وسرعة تفوق قدرات البشر، مما يحدث تغييرًا كبيرًا في سرعة اكتشاف التطبيقات الخبيثة وسلوكيات المستخدمين غير المعتادة.

تعزيز مبادئ انعدام الثقة Zero Trust

يعمل الذكاء الاصطناعي على تعزيز مبادئ أمان انعدام الثقة Zero Trust من خلال:

- التحقق المستمر: يتيح الذكاء الاصطناعي التحقق من الجهات التي لديها صلاحية الوصول إلى الشبكة في الوقت الحقيقي، مما يعزز من فعالية المراقبة ويضمن سلامة البيانات.

- الرؤى المعمقة: يمكن للذكاء الاصطناعي تحليل بيانات الأمان المُجمعة بشكل فوري، مما يوفر رؤى معمقة تساعد المؤسسات في فهم التهديدات بشكل أفضل.

- التكيف مع التهديدات: من خلال التعلم الآلي، يسرّع الذكاء الاصطناعي عملية التعلم للتكيف مع التهديدات الجديدة، مما يساعد على توقع الهجمات قبل حدوثها.

مواجهة التهديدات الذكية

في إطار نموذج انعدام الثقة Zero Trust، يعتبر كل مستخدم وجهاز غير موثوق به حتى يتم التحقق منه. كما تظهر أهمية الذكاء الاصطناعي في تحديد التهديدات في الوقت الفعلي. باستخدام أدوات مراقبة مدعومة بالذكاء الاصطناعي، يمكن للمؤسسات تقييم الوضع الأمني للمستخدمين والأجهزة باستمرار.

عند ظهور أي نشاط غير معتاد، مثل زيادة مفاجئة في حركة مرور الشبكة أو محاولة غير مصرح بها للوصول إلى البيانات الحساسة، يستطيع الذكاء الاصطناعي اكتشاف التهديد بسرعة واتخاذ إجراء مضاد تلقائي. على سبيل المثال، قد يقوم بتقييد وصول المستخدم أو عزل الجهاز المتأثر، مما يتيح للمؤسسات التصدي بشكل استباقي للتهديدات.

أهمية تكامل الذكاء الاصطناعي مع أطر عمل Zero Trust

تعتبر أهمية دمج الذكاء الاصطناعي مع نماذج انعدام الثقة Zero Trust حيوية، لأن المهاجمين يستخدمون أدوات الذكاء الاصطناعي لتطوير برمجيات خبيثة تتجاوز الأنظمة التقليدية. مثلا، الهجمات المدعومة بالذكاء الاصطناعي غالبا ما تسبق عمليات الاختراق، وقد تخدع نماذج انعدام الثقة.

لذلك يعزز دمج الذكاء الاصطناعي مع أطر عمل انعدام الثقة Zero Trust القدرة على اكتشاف محاولات الهجوم وإيقافها. من خلال تحليل كميات هائلة من البيانات بشكل فوري، يمكن الذكاء الاصطناعي المؤسسات من التصدي للتهديدات بشكل استباقي، مما يمنع تفاقم المخاطر الأمنية إلى مخاطر جسيمة.

لذلك يؤكد تكامل الذكاء الاصطناعي تحت مظلة نموذج انعدام الثقة على ضرورة التحول من الدفاع البسيط إلى استراتيجيات أكثر ديناميكية وفعالية تجعل من الأمان مسارا مستمرا وليس مجرد نقطة زمنية.

حالات استخدام مبدأ Zero Trust

تمثل مقاربة Zero Trust نموذجًا فعالًا لتحسين الأمان في مختلف السيناريوهات. سيتم تناول بعض حالات استخدام هذا المبدأ بشكل مفصل:

1. أمن السحابة المتعددة

تقدّم بنية “انعدام الثقة” تحكما قويا في الوصول بناءً على الهوية، مما يوفر حماية فعالة للبيئات السحابية الهجينة والمتعددة. في هذا النموذج، تمنح أحمال العمل السحابية الموثقة إمكانية الوصول إلى الموارد الحيوية، بينما يتم منع الخدمات والتطبيقات غير المصرح بها.

بفضل هذه الديناميكية، يمكن لنموذج Zero Trust حماية بنية الحوسبة السحابية المعقدة، بغض النظر عن المصدر أو الموقع، مما يضمن أمان البيانات والعمليات في بيئات سحابية مزدحمة نشطة دائمًا.

2. أمن سلسلة التوريد

تحتاج المؤسسات إلى منح صلاحيات الوصول إلى الشبكة للموارد والمتعاقدين ومقدمي الخدمات، مما يجعلها عرضة لهجمات سلسلة التوريد. يستغل المخترقون هذا الوضع من خلال استخدام حسابات الموردين المخترقة للدخول إلى شبكة الشركة.

يطبق Zero Trust المصادقة المستمرة والسياقية ومبدأ “أقل الامتيازات” على جميع الكيانات، بما في ذلك تلك التي تقع خارج الشبكة. حتي إذا تمكن المخترقون من الوصول إلى حساب مورد موثوق، فلن يكون بإمكانهم الوصول إلى أكثر موارد الشركة حساسية.

3. إمكانية الوصول عن بعد للموظفين

تستخدم المؤسسات بالشكل التقليدي الشبكات الخاصة الافتراضية (VPN) لربط الموظفين عن بعد بموارد الشبكة. لكن هذه الشبكات لا توفر المرونة الكافية ولا تمنع التنقل الجانبي.

بدلاً من ذلك، يمكن أن تستخدم الشركات حلول الوصول إلى الشبكة بانعدام الثقة (ZTNA). كما تتحقق هذه الحلول من هويات الموظفين، وتمنحهم حق الوصول فقط إلى التطبيقات والبيانات والخدمات التي يحتاجونها لأداء مهامهم. هذا يضمن تعزز الأمان للأصول الحساسة ويقلل من المخاطر.

4. رؤية إنترنت الأشياء

تشكل أجهزة إنترنت الأشياء (IoT) خطرًا على أمن المؤسسات بسبب اتصالاتها بالشبكة. كثيرًا ما تستهدف هذه الأجهزة من قبل المخترقين، حيث يمكن أن تسهّل إدخال برامج ضارة إلى أنظمة الشبكات الضعيفة.

يعتمد نموذج “انعدام الثقة” على مراقبة موقع وحالة وسلامة جميع أجهزة إنترنت الأشياء بشكل دائم. كذلك يتعامل مع كل جهاز على أنه كيان قد يكون ضارًا، وتخضع جميع أجهزة إنترنت الأشياء لرقابة صارمة تشمل ضوابط الوصول، والمصادقة، والاتصالات المشفرة مع موارد الشبكة الأخرى. مما يضمن أن تبقى البيانات آمنة وأن يتم التحكم في دخول الأنظمة بشكل دقيق.

يمثل مبدأ Zero Trust طريقة شاملة وفعالة لتعزيز الأمان في مختلف البيئات والتطبيقات. من خلال تقديم حلول مبتكرة ومستدامة، يستطيع هذا النموذج حماية المؤسسات من مجموعة واسعة من التهديدات، مما يضمن سلامة البيانات والموارد في عالم متزايد التعقيد.

فوائد اعتماد نموذج (Zero Trust) في البرمجة وعلوم الحاسوب

يعتبر نموذج “الثقة المعدومة” (Zero Trust) نموذجا أمنيا متقدمًا يعزز الأمان السيبراني في مختلف جوانب البرمجة وعلوم الحاسوب. يشدد هذا النموذج على عدم الثقة بأي مستخدم أو جهاز أو تطبيق بشكل افتراضي، حتى لو كان ضمن محيط الشبكة. تشمل الفوائد الرئيسية لهذا النموذج ما يلي:

1. حماية واجهات API وتعزيز أمان بيئات DevOps

يوفر نموذج Zero Trust حماية فعالة لواجهات برمجة التطبيقات (APIs) من خلال التحقق المستمر من الهوية والصلاحيات. كما يسهل تطبيق الضوابط الأمنية في بيئات DevOps، مما يضمن عدم تعرض التطبيق لأي ثغرات أمنية أثناء دورة حياته. من خلال مراقبة كل طلب وصول إلى الواجهة، يتم تقليل مخاطر الهجمات مثل التصيد والتسلل.

2. تقليل مخاطر الاختراق الداخلي بشكل كبير

تعتبر المخاطر الناتجة عن الاختراقات الداخلية من أكثر التهديدات شيوعا في المؤسسات. يعتمد نموذج Zero Trust على مبدأ “أقل الامتيازات”، مما يعني أن كل مستخدم أو جهاز يحصل فقط على الصلاحيات اللازمة لأداء مهامه. هذا يُقلل من الفرص التي يتيحها المخترقون للنفاذ إلى البيانات الحساسة.

3. تحسين أمان التطبيقات الحديثة ودعم الامتثال للمعايير الأمنية العالمية

يساعد تطبيق نموذج Zero Trust على تحسين أمان التطبيقات الحديثة من خلال تنفيذ تدابير أمان متطورة مثل المصادقة المتعددة العوامل والتشفير. كما يسهم في الامتثال للمعايير الأمنية العالمية مثل GDPR وISO 27001 من خلال توفير بيئة آمنة للتحكم في الوصول وحماية البيانات الشخصية.

4. توفير حماية قوية للبيئات الهجينة والسحابية المتعددة

مع تزايد استخدام الخدمات السحابية والبيئات الهجينة، يمكن أن يوفر Zero Trust حماية قوية لهذه الأنظمة. بفضل التحكم الدقيق في الوصول المستند إلى الهوية، يمكن للمؤسسات تأمين أحمال العمل السحابية والمراقبة المستمرة لكل عملية وصول إلى الموارد.

يعد اعتماد نموذج “الثقة المعدومة” (Zero Trust) خطوة استراتيجية لتحسين الأمان في البرمجة وعلوم الحاسوب. من خلال تأكيد عدم الثقة وتطبيق التحقق المستمر، يساهم هذا النموذج في حماية الأنظمة والتطبيقات من مجموعة متنوعة من التهديدات.

الفرق بين Zero Trust والأمن التقليدي

| المقارنة | الأمن التقليدي | Zero Trust |

|---|---|---|

| الثقة | يفترض وجود الثقة داخل الشبكة | لا ثقة مطلقا، حتى للمستخدمين داخل الشبكة |

| التحقق | يتم مرة واحدة عند الدخول | مستمر، مع تحقق في كل طلب وصول |

| الصلاحيات | دائمة، تمنح للمستخدمين بشكل دائم | مؤقتة ومحدودة، تمنح حسب الحاجة |

| نطاق الاختراق | واسع، يمكن للمهاجمين التحرك بسهولة داخل الشبكة | محدود، فالتحكم الدقيق في الوصول يقيد الحركة داخل الشبكة |

تحليل الفرق

- الثقة: في الأمن التقليدي، يتم الافتراض بأن كافة المستخدمين والأجهزة داخل الشبكة موثوقون. بينما في نموذج Zero Trust، يتم اعتبار كل المستخدمين والأجهزة غير موثوقين حتى يتم التحقق منهم بشكل فعال.

- التحقق: يقوم الأمن التقليدي بالتحقق من الهوية عند الدخول فقط، مما يترك فرصاً للاختراق بعد ذلك. على النقيض، يعتمد Zero Trust على التحقق المستمر والمراقبة لكل الأنشطة لضمان الأمان.

- الصلاحيات: في الأنظمة التقليدية، تمنح الصلاحيات بشكل دائم، مما يزيد من خطر الاختراق. في Zero Trust، تمنح الصلاحيات بشكل مؤقت ومقيد، مما يُقلل من المخاطر ويعزز التحكم.

- نطاق الاختراق: في البيئة التقليدية، إذا تمكن المهاجم من اختراق الشبكة، فقد يحصل على تحكم واسع في النظام. أما في Zero Trust، فإن نطاق الاختراق يكون محدودا، حيث تقيد الوصولات إلى الموارد الحساسة.

يمتاز نموذج Zero Trust بأنه أكثر أمانا ومرونة مقارنة بالنماذج التقليدية، حيث يعزز من قدرات الأمان من خلال التحقق المستمر والصلاحيات المحدودة. يعتبر هذا الفرق جوهريا في مواجهة التهديدات الأمنية المتزايدة في العصر الرقمي.

أمثلة على تطبيق نموذج الأمن السيبراني “Zero Trust” (الثقة المعدومة)

1. Google BeyondCorp

يُعتبر نموذج BeyondCorp من Google مثالا بارزا لتطبيق مبدأ الثقة المعدومة. يقوم هذا النموذج على الطريقة الحديثة لإدارة الأمان التي تسمح للموظفين بالوصول إلى الموارد بغض النظر عن موقعهم. حيث يتم التحقق من هوية المستخدمين وأجهزتهم في كل محاولة للوصول، مما يعزز الأمان في بيئات العمل عن بعد دون الاعتماد على الشبكة الداخلية التقليدية.

2. Microsoft Zero Trust

استثمرت Microsoft بشكل كبير في نموذج Zero Trust من خلال تقديم إرشادات وتطوير أدوات تدعم هذا النهج. يعتمد النموذج على التحقق المستمر من المستخدمين والأجهزة، ويستخدم تقنيات مثل Microsoft Azure Active Directory وMicrosoft Defender للتحقق من الهوية وتأمين الوصول. تهدف Microsoft من خلال هذا النموذج إلى تحسين أمان البيئة السحابية والبيانات الحساسة.

3. Amazon AWS Security Model

يتبنى نموذج الأمان في Amazon Web Services (AWS) مبادئ الثقة المعدومة من خلال فرض ضوابط صارمة على الوصول لجميع الخدمات والموارد. يتم التأكد من أن كل طلب وصول يتم فحصه للتحقق من الهوية والصلاحيات. كما توفر AWS أدوات مثل IAM (Identity and Access Management) للتحكم في الوصول ومراقبة الأنشطة.

4. المؤسسات المالية والتقنية الكبرى

تعتبر المؤسسات المالية والتقنية الكبرى مثل JPMorgan Chase وIBM من الأمثلة الشائعة التي تعتمد نماذج Zero Trust لتأمين بياناتها القيمة. تعمل هذه المؤسسات على تطبيق استراتيجيات مصرفية قائمة على الثقة المعدومة، حيث تتطلب كل عملية وصول والتحقق المستمر من جميع المستخدمين، مما يقلل من مخاطر الهجمات السيبرانية ويعزز الثقة في خطوات الأمان.

تظهر هذه الأمثلة تطبيقات مختلفة لنموذج الأمن السيبراني Zero Trust، مما يعكس فعالية هذا النهج في تعزيز الأمان والحد من المخاطر في البيئات الحديثة. من خلال توفير تحقق مستمر ومنع الوصول غير المصرح به، يعد Zero Trust أداة قوية في مكافحة التهديدات السيبرانية.

الخاتمة

يمثل نموذج Zero Trust تحولا جذريا في طريقة التفكير بالأمن السيبراني، حيث يتجاوز المفاهيم التقليدية التي اعتمدت على الثقة الافتراضية داخل الشبكات. في عالم مليء بالتهديدات الرقمية المعقدة والمتزايدة، يصبح من الضروري استبدال الثقة بالتحقق المستمر كوسيلة أساسية لتعزيز الأمان.

يعني اعتماد هذا النموذج توفير حماية أقوى للبيانات والمعلومات الحساسة، مع تحسين مرونة الأنظمة وديكوراتها للتكيف مع التهديدات الجديدة. يضمن Zero Trust استعدادا حقيقيا لمواجهة التحديات المستقبلية في مجال الأمن الرقمي، مما يجعله خيارا استراتيجيا للمؤسسات التي تسعى إلى تأمين بنيتها التحتية وحماية أصولها في عصر متغير. من خلال التقنيات الحديثة والممارسات الأمنية الصارمة، يعد Zero Trust بمثابة درع حماية حيوي يساهم في بناء مستقبل آمن للتكنولوجيا والمعلومات.